Blog-Autoren: Simon Künzli und David Lorenz (beide InES)

Ein Problem, das sich für IoT-Systeme stellt, ist jenes, dass ein Betreiber einer IoT-Plattform sicherstellen möchte, dass Daten von IoT-Sensoren wirklich von den Sensoren stammen, von denen sie vermeintlich an die Plattform gesendet wurden. Dieses Problem lässt sich mit einer Signatur lösen, mit welcher sich IoT-Sensoren gegenüber der IoT-Plattform authentifizieren können.

Heutige Sicherheitslösungen für IoT-, IIoT- und OT-Anwendungen, die eine Authentifizierung von IoT-Sensoren ermöglichen basieren meist auf Zertifikaten. Für die Erstellung, die Verifikation und die Aktualisierung von Zertifikaten wird eine PKI (eine Public Key Infrastructure) benötigt. Dass mit diesen Lösungen daran gedacht wird, die Sicherheit von IoT-Systemen zu verbessern, ist lobenswert. Die Zertifikats-basierten Sicherheitslösungen sind allerdings statisch in einer sich ständig verändernden Umgebung, was die Anwendungen potenziell unsicher und anfällig für die ständig wachsenden Cyber-Bedrohungen macht.

Es kommt noch schlimmer: Weil in solchen Szenarien die Erneuerung der Gerätezertifikate oftmals schwierig zu bewerkstelligen ist, kommt es auch häufig vor, dass Zertifikate mit einer Laufzeit länger als die Lebensdauer des Sensors, also mit einem Ablaufdatum typischerweise weit in der Zukunft, eingesetzt werden, was die Sicherheit solcher Systeme weiter schwächt. Darüber hinaus bieten zertifikatbasierte Ansätze keine Autorisierungsmöglichkeiten und sind nicht für die Skalierung von IoT-Anwendungen konzipiert.

Trotz der positiven Absichten bieten Zertifikate nicht den umfassenden Schutz, den sie versprechen, und sind in der Handhabung schwierig, was die Security weiter beeinträchtigen kann. Dies betrifft nicht nur die Sicherheit der IoT-Geräte, sondern auch der Unternehmensinfrastruktur, mit der sie verbunden sind. Daher ist ein dynamischerer Ansatz für die Sicherheit von IoT-Anwendungen erforderlich.

Token-basierte Authentifizierungs- und Autorisierungslösung

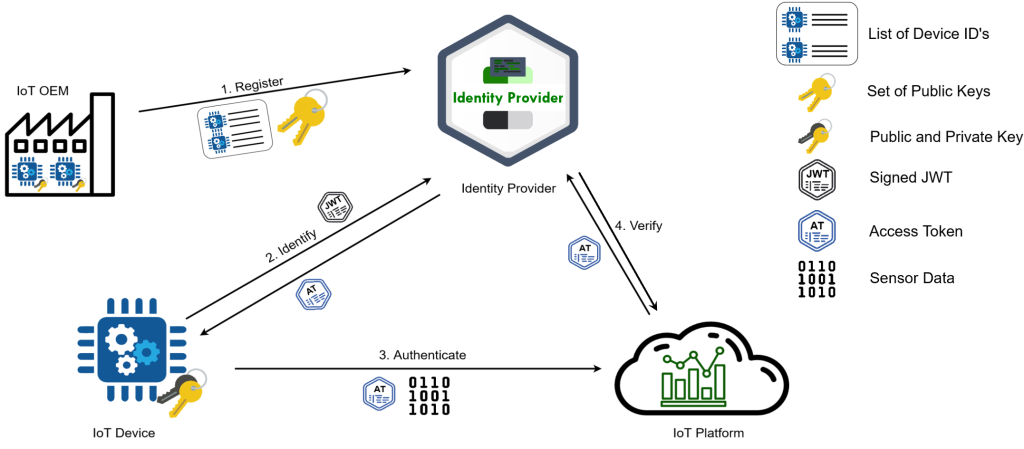

Unser Industriepartner schlägt als Alternative eine Token-basierte Authentifizierungs- und Autorisierungslösung für IoT-Geräte vor, die den Geräteverwaltungsprozess von der Bereitstellung bis zum Ende der Lebensdauer eines Geräts vereinfacht. Die Lösung passt den in der IT-Welt etablierten Sicherheitsstandard OAuth 2.0 an die Anforderungen von IoT-Anwendungen an und macht auf der Client-Seite Gerätezertifikate obsolet. Eine genaue Beschreibung des Ansatzes finden sich auch im kürzlich publizierten RFC9200. Der neue Ansatz erlaubt es IoT-Geräten nicht nur, auf geschützte APIs nach modernsten Standards zuzugreifen, sondern ermöglicht auch eine dynamische Verwaltung der Geräte-Credentials. Durch diesen neuen Ansatz werden das Credential- und Lifecycle Management und die Sicherheit der gesamten IoT-Anwendung deutlich verbessert.

An der Zürcher Hochschule für Angewandte Wissenschaften (ZHAW) haben wir mit unserem Industriepartner im Rahmen eines Innocheque-Projekts ein Referenzdesign zu kleinen IoT-Sensorknoten erstellt, das die Implementierung und die Vorteile der Token-basierten Lösung für IoT-Anwendungen aufzeigt. In Abbildung 1 ist der Überblick der Abläufe, die wir im Projekt umsetzen konnten, um das Verfahren in der Praxis vorzustellen.

Paper mit weiteren Informationen zum Projekt:

T. Schläpfer, D. Lorenz, and S. Künzli, “Dynamic Approach to IoT Security: a New Security Solution for IoT,” in Proceedings of Embedded World Conference 2023, Mar. 2023, pp. 261–266. doi: 10.21256/zhaw-27992.